常见网络协议和漏洞分析 Dolev-Yao 对抗形式模型

通常,Dolev-Yao 对抗形式模型用于研究文献中安全协议的形式分析。Dolev-Yao 模型假设对手完全控制整个网络,并且可以在同一组 2 个或更多方之间同时执行协议。Dolev-Yao 模型描述了最坏的对手:根据具体情况,真正的对手的能力可能有限。该模型总结为允许对手阅读任何消息、阻止传递任何消息、复制任何消息或以其他方式合成对手拥有相关加密密钥(如果有)的任何消息。

我们研究了一些常见的网络安全攻击,以强调了解网络安全问题的重要性。安全文献中流行的人物 Alice 和 Bob 希望安全地交换消息。在信息和通信基础设施方面,我们可以用 Web 服务器和客户端、两个电子邮件客户端、两个使用视频会议的人等代替 Alice 和 Bob。黑客、窃听者 Eve 和恶意攻击者 Mallory 正等着破坏他们的通信。Eve 可以使用数据包嗅探工具捕获 Alice 和 Bob 通过网络发送的消息。这样,Eve 就可以检查每个数据包,并可能提取机密信息,例如密码、信用卡详细信息和许多其他类型的敏感信息。

广播网络技术(如 WLAN 或电缆调制解调器)使嗅探数据包变得相对容易。中间人攻击 (MITM) 是另一种常见的安全威胁,攻击者 Mallory 会将自己置于 Alice 和 Bob 之间。例如,受感染的网关/路由器/接入点、用户设备或服务器中存在的恶意软件可能会捕获双方交换的所有数据包,添加/修改/删除信息并执行其他恶意活动。拒绝服务 (DoS) 攻击是一种攻击者向服务器发送大量虚假数据包的技术。

这要么使服务器持续处于繁忙状态,要么堵塞访问链路,导致合法用户的服务中断。通常,大量受感染的主机(机器人)用于发起分布式 DoS 攻击,又称 DDoS。DoS和 MITM 并非毫无关联;许多 DoS 攻击也是 MITM,反之亦然。Mirai 是一种恶意软件,最早发现于 2016 年,它通过感染基于 Linux 的消费设备(又称物联网 (IoT) 设备,如 IP 摄像头、电表、家用路由器等)发起 DDoS 攻击。

通过利用薄弱的身份验证配置(包括使用默认密码),物联网设备变成了机器人。然后,这些机器人被命令和控制中心用来攻击几个知名网站。物联网设备的使用让攻击者得以绕过传统的安全措施。

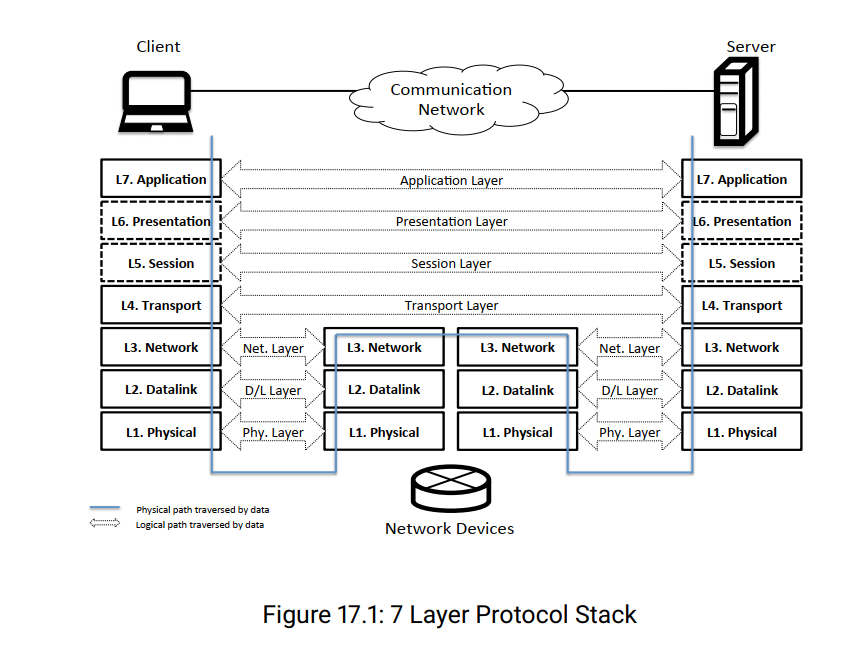

在 IP 欺骗攻击中,攻击者会尝试通过伪造 IP 地址来伪造数据包,并调整某些其他字段使其看起来合法,从而冒充授权用户。了解了网络攻击的示例后,我们现在将检查协议堆栈每一层的安全性。